| Методы криптографии

Криптографические методы защиты информации - это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы и обратного преобразования.

Криптографический метод защиты, безусловно, самый надежный метод защиты, так как охраняется непосредственно сама информация, а не доступ к ней (например, зашифрованный файл нельзя прочесть даже в случае кражи носителя). Данный метод защиты реализуется в виде программ или пакетов программ, расширяющих возможности стандартной операционной системы. Защита на уровне операционной системы, чаще всего, должна дополняться средствами защиты на уровне систем управления базами данных, которые позволяют реализовывать сложные процедуры управления доступом.

Средства криптографической защиты информации (СКЗИ)

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации.

Предполагается, что СКЗИ используются в некоторой компьютерной системе (в ряде источников - информационно-телекоммуникационной системе или сети связи), совместно с механизмами реализации и гарантирования некоторой политики безопасности.

Наряду с термином «средство криптографической защиты информации» часто используется термин шифратор – аппарат или программа, реализующая алгоритм шифрования. Введенное понятие СКЗИ включает в себя шифратор, но в целом является более широким.

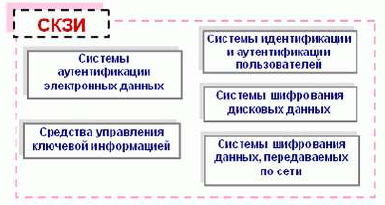

Средства криптографической защиты информации, обеспечивающие повышенный уровень защиты можно разбить на пять основных групп:

Первую группу образуют системы идентификации и аутентификации пользователей. Такие системы применяются для ограничения доступа случайных и незаконных пользователей к ресурсам компьютерной системы.

Вторую группу средств, обеспечивающих повышенный уровень защиты, составляют системы шифрования дисковых данных. Основная задача, решаемая такими системами, состоит в защите от несанкционированного использования данных, расположенных на дисковых носителях.

К третьей группе средств, обеспечивающих повышенный уровень защиты, относятся системы шифрования данных, передаваемых по компьютерным сетям.

Четвертую группу средств защиты составляют системы аутентификации электронных данных. При обмене электронными данными по сетям связи возникает проблема аутентификации автора документа и самого документа, т.е. установление подлинности автора и проверка отсутствия изменений в полученном документе.

Пятую группу средств, обеспечивающих повышенный уровень защиты, образуют средства управления ключевой информацией. Под ключевой информацией понимается совокупность всех используемых в компьютерной системе или сети криптографических ключей.

Криптографические преобразования. Шифрование и дешифрование информации

Шифрование - процесс применения шифра к защищаемой информации, т.е. преобразование защищаемой информации в шифрованное сообщение с помощью определенных правил, содержащихся в шифре.

Дешифрирование - процесс, обратный шифрованию, и заключающийся в преобразовании шифрованного сообщения в исходную информацию с помощью определенных правил, содержащихся в шифре.

Шифрование и дешифрование производятся одним из двух методов, а часто их комбинацией.

Первый метод известен под тремя названиями: секретный, симметричный или обычный. Независимо от названия, в этом методе используется один и тот же ключ для шифрования и дешифрования. Этот ключ засекречен и известен и отправителю, и получателю сообщения, поэтому он называется общим секретным ключом (shared secret key). Отправитель использует этот ключ для преобразования открытого текста в зашифрованный текст, а получатель использует тот же самый ключ для дешифрования этой шифровки в исходный текст.

Второй метод известен под двумя названиями: открытый или асимметричный. В этом методе используются два различных ключа (в действительности, два набора ключей): один из них используется для шифрования, а другой - для дешифрования. Один из ключей называется открытым ключом, другой - индивидуальным ключом.

Причины нарушения безопасности информации при ее обработке СКЗИ (утечки информации по техническому каналу, неисправности в элементах СКЗИ, работа совместно с другими программами)

Ряд основных причин нарушения безопасности информации при ее обработке СКЗИ.

Утечки информации по техническим каналам:

· электромагнитному высокочастотному прямому (излучение электронно-лучевой трубки дисплея, несущее информацию о выводе на экран, высокочастотное излучение системного блока, модулированное информативным сигналом общей шины и т.д.);

· электромагнитному низкочастотному прямому (поле с сильной магнитной составляющей от магнитных элементов типа катушек или трансформаторов);

· электромагнитному косвенному (наводки на проводящие линии и поверхности, модуляция гетеродинов вспомогательной аппаратуры);

· акустическому (звуки и вибрации от нажатий клавиш и работы принтера, голоса оператора СКЗИ);

· визуальному (просмотр или фотографирование текстов на экране, принтере или иных устройствах отображения информации);

· акустоэлектрическому (преобразование звуковых и вибрационных сигналов в электрические с помощью вспомогательного оборудования.

Неисправности в элементах СКЗИ

Сбои и неисправности в элементах СКЗИ могут сказаться на виде шифрующего преобразования (можно показать, что в общем случае фиксация нулевых или единичных потенциалов приведет к упрощению реализации шифрующего преобразования), на протоколах взаимодействия аппаратуры или программ СКЗИ с прочим оборудованием и программами (например, ввод каждый раз фиксированного ключа ) или на процедурах считывания ключа.

Работа совместно с другими программами

При этом речь может идти об их непреднамеренном и преднамеренном влиянии. Рассмотрим первое. Пусть программа зашифровывает файл и помещает шифр-текст в тот же файл. Предположим, что в то же время работает программа запрета записи на диск. Тогда результатом шифрования будет исходный незашифрованный файл. В общем случае источником непреднамеренного взаимного влияния является, как правило, конкуренция из-за ресурсов вычислительной среды и некорректная обработка ошибочных ситуаций.

При рассмотрении второй ситуации применяют термин "программная закладка" (некоторые авторы используют термин "криптовирус", "троянский конь"). Речь идет о специализированном программном модуле, целенаправленно воздействующем на СКЗИ. Программная закладка может работать в следующих режимах:

1. пассивном (сохранение вводимых ключей или открытых текстов без влияния на информацию);

2. активном:

· влияние на процессы записи - считывания программ шифрования и цифровой подписи без изменения содержания информации (пример программная закладка для системы цифровой подписи Pretty Good Privacy (РGР), выполняющая навязывание укороченных текстов для хеширования);

· влияние на процессы считывания и записи с изменением информации;

· изменение алгоритма шифрования путем редактирования исполняемого кода в файле или оперативной памяти.

Использование криптографических средств для решения задач идентификации и аутентификации

Идентификация – процедура распознавания субъекта по его уникальному идентификатору, присвоенному данному субъекту ранее и занесенному в базу данных в момент регистрации субъекта в качестве легального пользователя системы.

Аутентификация – процедура проверки подлинности входящего в систему объекта, предъявившего свой идентификатор. В зависимости от степени доверительных отношений, структуры, особенностей сети и удаленностью объекта проверка может быть односторонней или взаимной. В большинстве случаев она состоит в процедуре обмена между входящим в систему объектом и ресурсом, отвечающим за принятие решения ("да" или "нет"). Данная проверка, как правило, производится с применением криптографических преобразований, которые нужны, с одной стороны, для того, чтобы достоверно убедиться в том, что субъект является тем, за кого себя выдает, с другой стороны - для защиты трафика обмена субъект-система от злоумышленника. Таким образом, идентификация и аутентификация являются взаимосвязанными процессами распознавания и проверки подлинности пользователей.

Основным средством для проведения идентификации являются протоколы идентификации, позволяющие осуществлять идентификацию (и аутентификацию) каждой из участвующих во взаимодействии и не доверяющих друг другу сторон. Различают протоколы односторонней и взаимной идентификации.

Протокол - это распределенный алгоритм, определяющий последовательность действий каждой из сторон. В процессе выполнения протокола идентификации каждая из сторон не передает никакой информации о своем секретном ключе, а хранит его у себя и использует для формирования ответных сообщений на запросы, поступающие при выполнении протокола.

Наиболее распространенным средством аутентификации являются пароли. Система сравнивает введенный и ранее заданный для данного пользователя пароль; в случае совпадения подлинность пользователя считается доказанной. Другое средство, постепенно набирающее популярность, - секретные криптографические ключи пользователей.

Электронная цифровая подпись (ЭЦП), принципы ее формирования и использования

Электронная цифровая подпись (ЭЦП) - реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЭЦП и проверить принадлежность подписи владельцу сертификата ключа ЭЦП.

Схема цифровой подписи включает два алгоритма, один – для вычисления, а второй – для проверки подписи. Вычисление подписи может быть выполнено только автором подписи. Алгоритм проверки должен быть общедоступным, чтобы проверить правильность подписи мог каждый.

Для создания схемы цифровой подписи можно использовать симметричные шифрсистемы. В этом случае подписью может служить само зашифрованное на секретном ключе сообщение. Однако основной недостаток таких подписей состоит в том, что они являются одноразовыми: после каждой проверки секретный ключ становится известным. Единственный выход из этой ситуации в рамках использования симметричных шифрсистем - это введение доверенной третьей стороны, выполняющей функции посредника, которому доверяют обе стороны. В этом случае вся информация пересылается через посредника, он осуществляет перешифрование сообщений с ключа одного из абонентов на ключ другого. Естественно, эта схема является крайне неудобной.

Подтверждение подлинности объектов и субъектов информационной системы

Установление подлинности субъекта (объекта) заключается в подтверждении того, что обратившийся субъект (вызываемый объект) является именно тем, которому разрешено участвовать в данном процессе (выполнять данные действия). В зависимости от сложности установления подлинности различают три основные группы операций: простое, усложненное и особое установление подлинности.

Простое установление подлинности сводится, как правило, к сравнению предъявленного кода (характеристики) с эталонным кодом, который хранится в памяти устройства, выполняющего установление подлинности.

При усложненном установлении подлинности система требует от пользователя ввода дополнительной информации и производится в режиме диалога.

Особое установление подлинности, кроме использования методов простого и усложненного установления подлинности, использует специальную совокупность опознавательных характеристик, которая выбирается для обеспечения надежного установления подлинности.

Контроль за целостностью информации. Хэш-функции, принципы использования хэш-функций для обеспечения целостности данных

Контроль целостности файловых объектов представляет собой самостоятельную задачу защиты информации. При этом основу механизмов контроля целостности файловых объектов представляет проверка соответствия контролируемого объекта эталонному образцу. Для контроля могут использоваться контрольные суммы и ряд иных признаков, например, дата последней модификации объекта и т.д. При необходимости содержать контролируемый объект в эталонном виде данные механизмы могут осуществлять автоматическое либо автоматизированное (под управлением пользователя или администратора безопасности) восстановление несанкционированно измененного файлового объекта из эталонной копии.

Для сравнения данных применяется хеширование: если у двух массивов хеш-коды разные, массивы гарантированно различаются; если одинаковые - массивы, скорее всего, одинаковы. Хеширование - преобразование по определённому алгоритму входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или сводкой сообщения (англ. message digest). Среди множества существующих хеш-функций принято выделять криптографически стойкие, применяемые в криптографии. Для того чтобы хеш-функция H считалась криптографически стойкой, она должна удовлетворять трем основным требованиям, на которых основано большинство применений хеш-функций в криптографии:

· Необратимость: для заданного значения хеш-функции m должно быть вычислительно неосуществимо найти блок данных X, для которого H(X) = m.

· Стойкость к коллизиям первого рода: для заданного сообщения M должно быть вычислительно неосуществимо подобрать другое сообщение N, для которого H(N) = H(M).

· Стойкость к коллизиям второго рода: должно быть вычислительно неосуществимо подобрать пару сообщений (М, М¢), имеющих одинаковый хеш.

Данные требования не являются независимыми:

· Обратимая функция нестойка к коллизиям первого и второго рода.

· Функция, нестойкая к коллизиям первого рода, нестойка к коллизиям второго рода; обратное неверно.

Следует отметить, что не доказано существование необратимых хеш-функций, для которых вычисление какого-либо прообраза заданного значения хеш-функции теоретически невозможно. Обычно нахождение обратного значения является лишь вычислительно сложной задачей.

Атака «дней рождения» позволяет находить коллизии для хеш-функции с длиной значений n битов в среднем за примерно 2n/2 вычислений хеш-функции. Поэтому n-битная хеш-функция считается криптостойкой, если вычислительная сложность нахождения коллизий для неё близка к 2n/2.

Для криптографических хеш-функций также важно, чтобы при малейшем изменении аргумента значение функции сильно изменялось (лавинный эффект). В частности, значение хеша не должно давать утечки информации даже об отдельных битах аргумента. Это требование является залогом криптостойкости алгоритмов хеширования, хеширующих пользовательский пароль для получения ключа.

Анализ способов нарушений безопасности

Способы нарушения информационной безопасности

1. Выбор модели безопасности, несоответствующей назначению или архитектуре ВС.

Из-за отсутствия мандатной модели разграничения доступа непосредственно следует, что пользователь с более высокими полномочиями (такой, как супервизор или менеджер группы) имеет возможность запускать программы, записанные пользователями с меньшими полномочиями. Таким образом, имеется потенциальная возможность запуска супервизором троянского коня, внедренного в систему рядовым пользователем- злоумышленником.

2. Неправильное внедрение модели безопасности.

Существуют шесть особенностей, которые могут быть отнесены к неправильному внедрению модели безопасности в Novell Netware:

· Отсутствие подтверждения старого пароля при его смене.

· Недостатки в реализации опций intruder detection и force periodic password changes.

· Слабое значение идентификатора супервизора.

· Право на создание файлов в каталоге SYS:MAIL.

· Ненадежность атрибута «только для выполнения».

· Получение прав пользователя сервером очереди.

3. Отсутствие идентификации и/или аутентификации субъектов и объектов.

Это самая обширная группа причин для любой сетевой операционной системы, и Novell Netware не исключение, особенно часто причиной атак служит неправильная идентификация сетевых пакетов, вызванных подменой адреса отправителя (spoofing).

Для целей аутентификации у Novell Netware 3 применяется собственный криптографический алгоритм, в Novell Netware 4 он усилен использованием открытых и закрытых ключей. Выбор собственного криптоалгоритма приводит к тому, что оказываются возможными некоторые атаки на него. Основным недостатком этого криптоалгоритма является то, что хэш-функцию, используемую в нем, удалось обратить.

С точки зрения Novell Netware, сервер печати (print server) является сервером очереди. Поэтому он может выполнять функцию ChangeToClientFligths(). Недостаток идентификации в данном случае состоит в том, что любой объект (например, пользователь) может войти в систему под именем сервера печати, используя стандартную функцию LoginToFiteServer(), либо зная пароль сервера печати, либо, чаще, тот вообще не имеет пароля. ОС не может правильно идентифицировать этот объект и дает ему права на выполнение функции Change ToClientRigths(), которая дает ему права желаемого пользователя. Таким образом, если в очередь на печать попадает задание от супервизора, то любой обычный пользователь может воспользоваться его правами.

Рассмотрим в общем виде процесс входа в систему (login) для всех версий Novell Netware:

1. Рабочая станция создает выделенный канал с сервером, присоединяясь к нему под именем NOT_LOGGEDIN и получает право на чтение каталога SYS: LOGIN.

2. Она загружает из него программу LOGIN.EXE и выполняет ее.

3. Происходит процесс идентификации и аутентификации на сервере под настоящим именем (различный для разных версий ОС).

4. После этого, если необходимо, включается подпись пакетов для дальнейшего общения рабочей станции и сервера.

Самым слабым местом здесь является шаг 2. Здесь налицо появляется состояние отсутствия информации (zero knowledge state), когда ни сервер, ни рабочая станция не может аутентифицировать друг друга, так как все механизмы аутентификации включаются после регистрации пользователя на файл-сервере. Поэтому третья станция может с успехом имитировать как сервер, так и рабочую станцию.

Таким образом, очевидная атака состоит в том, что злоумышленник на другой рабочей станции посылает от имени сервера троянскую версию LOGIN.EXE, которая, например, корректно входит в систему, но при этом передает введенный пароль по сети (возможны и другие варианты, такие как исполнение вируса на рабочей станции).

4. Отсутствие контроля целостности средств обеспечения безопасности.

Novell Netware версии 3.11 не контролирует целостность следующих объектов:

· программы загрузки SERVER.EXE;

· системных файлов на жестком диске сервера;

· системных областей на жестком диске (например, таблицы размещения файлов (FAT));

· оперативной памяти сервера;

· сетевых пакетов.

В Novell Netware 3.12 и выше после появления «голландской атаки» появилось средство контроля целостности пакетов, проходящих по сети - подпись пакетов (packet signature), однако она тоже не лишена недостатков.

5. Ошибки, допущенные в ходе программной реализации систем обеспечения безопасности.

В Novell NetWare 3.12 была обнаружена серьезная ошибка, сводящая на нет все усилия по шифрованию и хешированию паролей. При вызове программы SYSCON пользователем с правами супервизора для смены пароля любому пользователю (в т.ч. и себе) новый пароль передается по сети в открытом виде и может быть легко перехвачен. Очевидно, каким-то образом в пакет попадает клавиатурный буфер.

Проявление этой ошибки только для супервизора, наверное, каким-то образом связано со специальным вызовом ChangeBinderyObjectPassword().

Тот факт, что это "свойство" присутствует только в одной версии программы (3.76), позволяет говорить о том, что это - ошибка, а не программная закладка или люк.

6. Наличие средств отладки и тестирования в конечных продуктах.

В Novell Netware всех версий существует классический пример наличия люка - это встроенный отладчик, который вызывается с консоли. Он предоставляет достаточно широкие возможности для редактирования и отладки всех модулей операционной системы (это связано опять-таки с тем, что контроля целостности исполняемого кода не производится). В частности, ее можно модифицировать так, что будет пропускаться проверка правильности пароля любого пользователя.

7. Ошибки администрирования.

Ошибки в администрировании системы сводят на нет самую хорошую модель безопасности и самое корректное ее внедрение. Самый простой пример - наличие пользователя с правами супервизора без пароля.

Наличие возможности записи в один из каталогов, используемых в файле начальной загрузки (login script) приводит к тому, что злоумышленник может исправить одну из запускаемых программ (это могут быть различные драйверы, операционные оболочки и т.п.) так, чтобы она совершала некоторые несанкционированные действия (в частности, запоминала пароль, под которым пользователь вошел в систему). Здесь используется также тот факт, что Novell Netware никоим образом не контролирует целостность своих системных компонент.

Наличие у пользователя права на чтение SYS:SYSTEM автоматически приводит к тому, что ему могут стать доступны копии файлов базы данных связок NET$*.OLD и он сможет прочитать оттуда хеш-значение пароля любого пользователя. |